Découvrez sqli institut – votre source Informatique pour l’actu, les jeux-video, le high tech et la société.

Actualités, Jeux Vidéo, Technologie de pointe

Matériel, Smartphones, Impact sur la Société

Technologie de pointe, Stratégies marketing, Conception de réseaux.

Bienvenue sur le site

nous offrons des services de conception de réseaux informatiques

Avec notre expertise et nos technologies de pointe, nous vous garantissons des solutions adaptées à vos besoins spécifiques en matière de réseaux informatiques. Découvrez un monde numérique plus performant avec sqli institut.

Découvrez l’actualité technologique et les dernières tendances d’internet

Restez à la page avec les dernières avancées dans le monde de la technologie et les tendances émergentes d’internet. Nous vous promettons un contenu stimulant et engageant pour rester connecté à un monde en constante évolution.

Découvrez nos Services

Découvrez les différents services offerts par sqli institut dans le domaine de la conception de réseaux informatiques.

Conception de réseaux informatiques personnalisés

Notre équipe de professionnels vous accompagne dans la création et la mise en place de réseaux informatiques correspondant à vos besoins et à votre budget.

Intégration et maintenance de système d’exploitation

En plus de la conception, nous assurons également l’intégration et la maintenance de différents systèmes d’exploitation, tels que Windows, Linux ou MacOS.

Optimisation et sécurisation de votre réseau

Afin de vous offrir une expérience internet fluide et sécurisée, nous veillons à optimiser la fluidité et la sécurité de votre réseau.

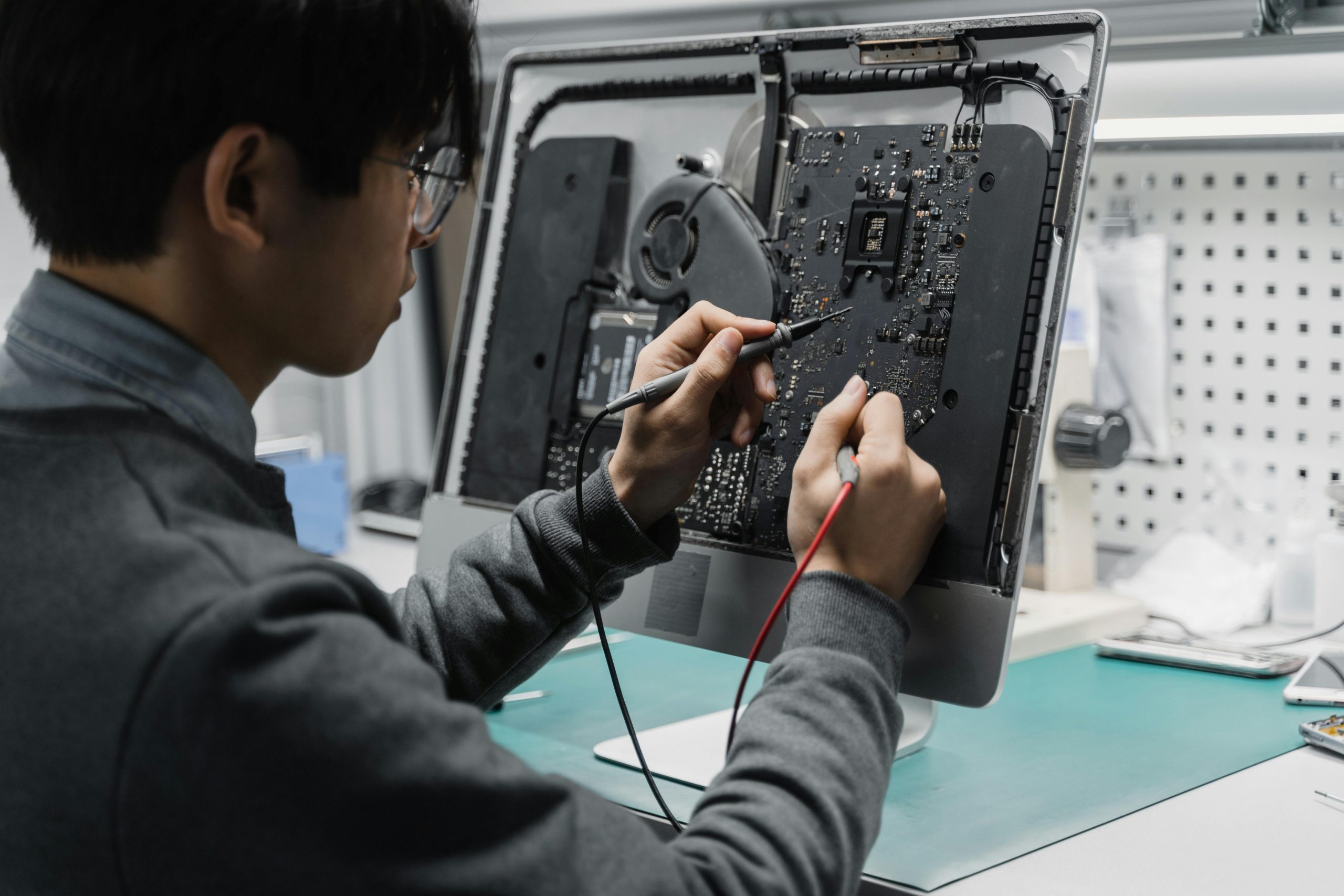

Services de support technique et maintenance

En cas de problèmes techniques, notre équipe de support et de maintenance est à votre disposition pour résoudre tout souci rapidement et efficacement.

Découvrez les chiffres clés de sqli institut et son expertise en matière de conception de réseaux informatiques

Explorez les différents aspects de nos services informatiques et découvrez comment sqli institut peut contribuer à votre succès en matière de conception de réseaux.

Restez à jour sur les dernières nouvelles, technologies et tendances en matière d’informatique et de réseaux

Restez informé et au courant des dernières évolutions du monde de l’informatique et des réseaux en consultant régulièrement notre section Actualités.

Expert geo paris : boostez votre visibilité avec la génération de contenu

La génération de contenu adaptée aux moteurs d’IA révolutionne[…]

Formation informatique à strasbourg : les options à explorer

Strasbourg propose des formations informatiques adaptées à tous les[…]

Sacs à dos ordinateur portable : confort et praticité au quotidien

Choisir un sac à dos ordinateur portable alliant confort[…]

Réparation macbooks : vers une durabilité à l’ère de l’innovation

Réparer un MacBook allonge sa durée de vie tout[…]

Formation wordpress à nice : maîtrisez la création de sites web

Maîtriser WordPress à Nice, c’est désormais accessible grâce à[…]

Maximisez votre productivité avec monday crm : guide complet

Maximisez votre productivité avec Monday CRM en centralisant vos[…]

Grossiste en pièces détachées téléphone : qualité et livraison express

Accéder à un grossiste fiable en pièces détachées téléphone[…]

Le cri du troll : actualités, jeux, tech et critiques culturelles

Le cri du troll désigne ces interventions provocatrices en[…]

Informatique manosque : réparation et maintenance rapides et fiables

À Manosque, trouver un service informatique rapide et fiable[…]

Guide d’achat: Comment choisir sa Smart TV ?

Critères essentiels pour choisir sa Smart TV Avant d’acheter[…]

Comment choisir la carte graphique idéale pour le gaming en 4K ?

Critères essentiels pour sélectionner une carte graphique dédiée au[…]

Quels sont les avantages des technologies d’économie de batterie sur les smartphones ?

Présentation des technologies d’économie de batterie sur les smartphones[…]

Twitter : Le Sanctuaire des Experts des Réseaux Sociaux ?

L’importance de Twitter dans l’écosystème des réseaux sociaux pour[…]

Développez Vos Compétences en Storytelling pour Dynamiser Votre Trafic Web

Comprendre le storytelling digital et son impact sur le[…]

Les Bénéfices Inattendus des Stations de Recharge Rapide pour Véhicules Électriques

Avantages économiques des stations de recharge rapide pour véhicules[…]

Quel futur pour les smartphones avec l’essor de l’informatique quantique ?

Comprendre les bases de l’informatique quantique et son potentiel[…]

Comment choisir un clavier ergonomique pour éviter les douleurs ?

Principaux critères pour choisir un clavier ergonomique Choisir un[…]

Stratégies Innovantes de Contenu pour Dynamiser Votre E-Commerce

Les fondamentaux des stratégies de contenu innovantes en e-commerce[…]

Instagram ou Pinterest : lequel est le plus puissant pour propulser votre entreprise ?

Démographie et portée des audiences : Instagram vs Pinterest[…]

Quelles sont les implications éthiques de l’IA dans notre société moderne ?

Les enjeux majeurs de l’éthique de l’intelligence artificielle dans[…]

Astuces Incontournables pour Dominer à PUBG : Votre Guide Ultime à Connaître

Introduction aux Astuces Incontournables pour PUBG Dans un monde[…]